SCP ilə SFTP Serverə Cisco cihazlarının ehtiyyat nüsxəsinin çıxarılması.

Keçiləcək mərhələlər:

- Router (switch) SSH2 konfiqurasiya.

- Linuxda root istifadəçisini aktivləşdirmək

- SSH quraşdırmaq.

- SFTP konfiqurasiya.

- Cisco və Linux arasında SSH alqoritm problemlərinin həlli.

- SCP kommandası ilə ehtiyyat nüsxənin çıxarılması.

- Archive kommandası ilə avtomatik nüsxələməni işə salmaq(hər dəfə ‘WR’ etdikdə).

- Kron kommandası ilə Gündəlik avtomatik nüsxələməni işə salmaq.

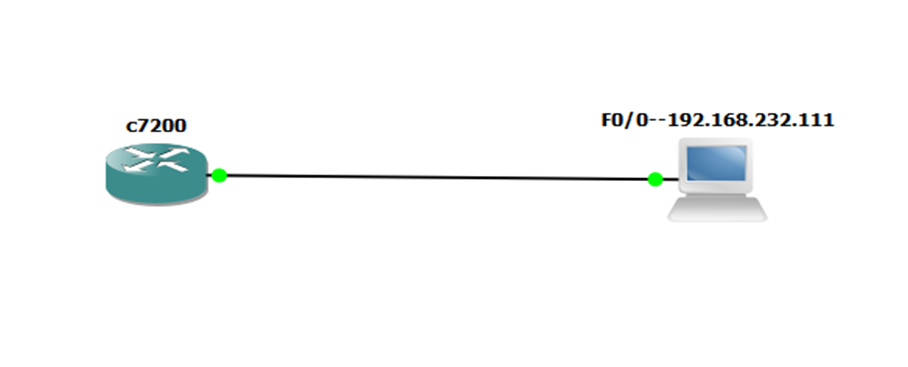

İstifadə etdiyim məhsullar.

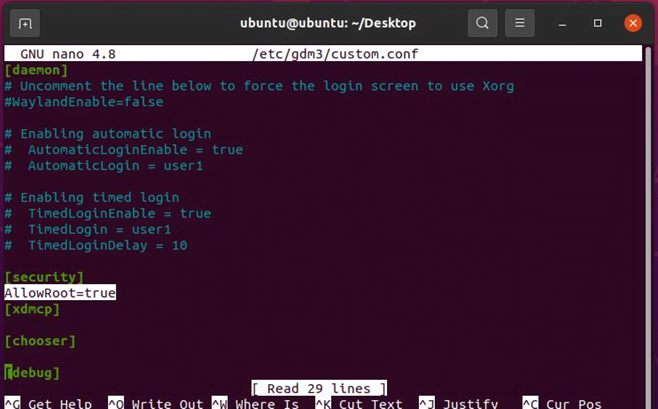

1. Router(switch) SSH2 konfiqurasiya.

conf t

Cihazın adı mütləq dəyişdirilməlidi. Standart ad olmaz.

hostname ikt_core

Domain name mütləq verilməlidi. Bu bizim rsa keyin adı olacaq.

ip domain-name ikt.lan

Username və parol verilməlidi. Privilege 15 tam icazə verir userə.Secret isə parol !sh run komandasında görünməsin deyə md5 ilə şifrələnir.

username ciscouser privilege 15 secret 123456

1024 bitlik RSA key generate edirik. SSH2 versiyasını aktivləşdirəcəyik deyə key !768 bitdən yuxarı olmalıdır.

crypto key generate rsa modulus 1024

SSH verisya 2-ni aktiv etməliyik.

ip ssh version 2

Kənardan qoşulma verməsi üçün vty konfiqurasiya edirik.

line vty 0 5

yalnız ssh qoşulmaya icazə veririk.

transport input ssh

Kənardan qoşulma zamanı yuxarıda verdiyimiz username parol tələb olunsun !deyə login local comandasını veririk.

login local

exit

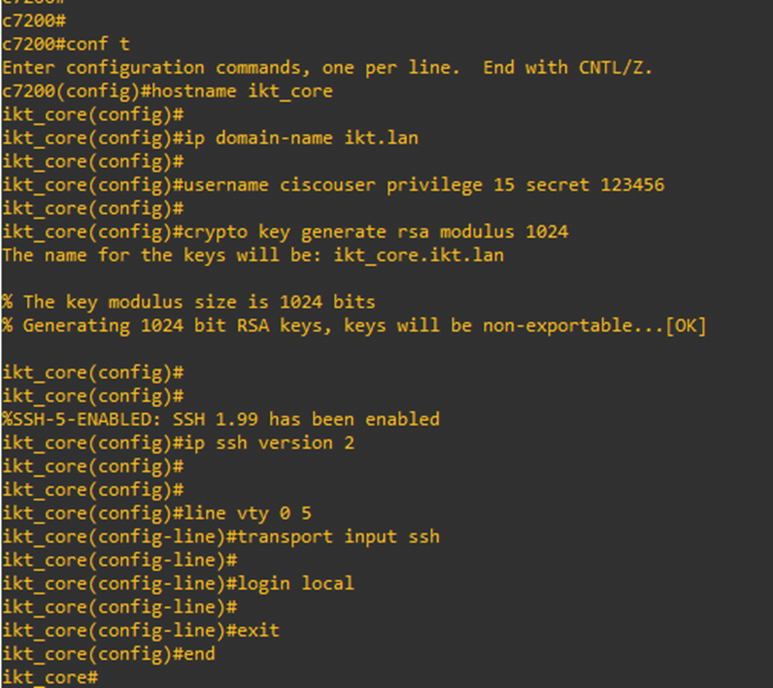

2. Linuxda root istifadəçisini aktivləşdirmək

Root isitfadiçisini aktivləşdirmək üçün aşağıdakı iki file-a dəyişiklik etməliyik.

sudo nano /etc/gdm3/custom.conf daxil olub

AllowRoot=true sətirini əlavə edirik.

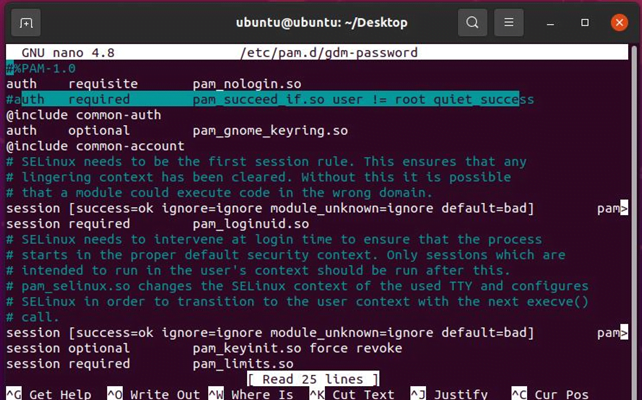

sudo nano /etc/pam.d/gdm-password daxil olub

auth required pam_succeed_if.so user != root quiet_success

sətirinin ön hissəsinə # əlavə edirik.

Aşağıdakı komanda ilə root istifadəçisinə şifrə təyin edirik

sudo -i passwd root

Sonda əməliyyat sistemini yenidən başladırıq.

3. SSH quraşdırmaq.

Birinci sistemin güncəl hala gətirməliyik. Biz sistemi qurandan sonra yenilənərsə yenidən başqa problemlərlə qarşılaşa bilərik.

sudo apt update

sudo apt upgrade

Ubuntu-a SSH yükləyirik.

sudo apt install openssh-server

sudo apt install ssh

Sistem dəyişiklikləri götürsün deyə ssh servisini restart edirik.

sudo systemctl restart ssh

4. SFTP konfigurasiya.

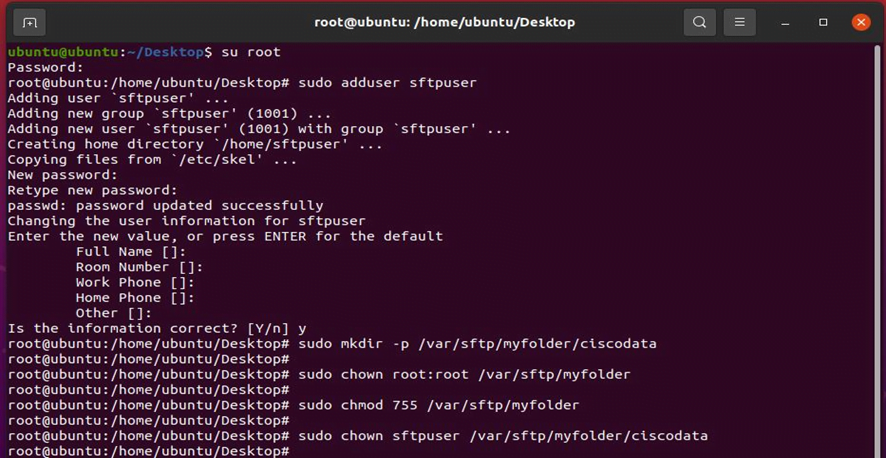

“sftpuser” adında yeni user yaradırıq.

sudo adduser sftpuser

Ehtiyyat nüsxələrinin saxlanacağı ciscodata qovluğunu yaradırıq. Sftpuser-ə məlumat köçürməsi üçün icazə verilən qovluq.

sudo mkdir -p /var/sftp/myfolder/ciscodata/daily

sudo mkdir -p /var/sftp/myfolder/ciscodata/wr

Root userinə “myfolder” qovluqu üzərində sahiblik veririk.

sudo chown root:root /var/sftp/myfolder

root userinə “myfolder” qovluquna tam səlahiyyət veririk.

sudo chmod 755 /var/sftp/myfolder

“sftpuser”-ə ehtiyyat nüsxələrinin köçürüləcəyi qovluqa sahiblik veririk.

sudo chown sftpuser /var/sftp/myfolder/ciscodata

sudo chown sftpuser /var/sftp/myfolder/ciscodata/daily

sudo chown sftpuser /var/sftp/myfolder/ciscodata/wr

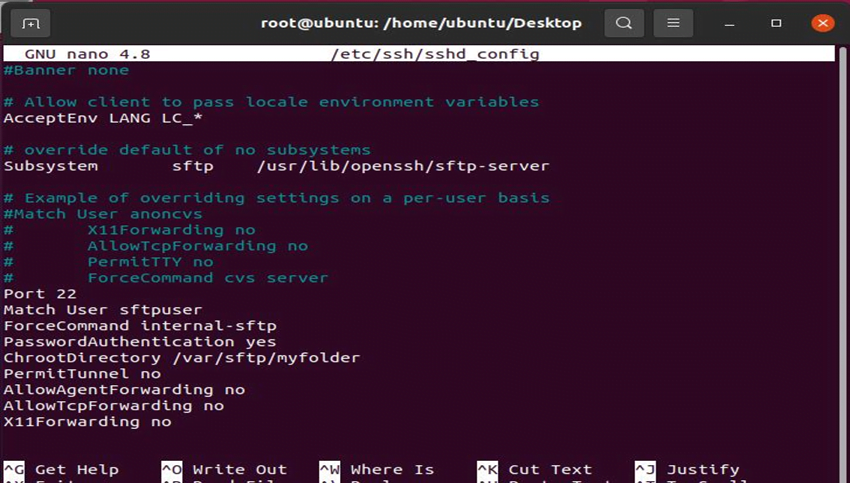

sshd_config file-a daxil oluruq.

sudo nano /etc/ssh/sshd_config

sshd_config file-a aşağıdakı komandaları əlavə edirik. ( CTRL X sonra Y – enter)

Port 22

Match User sftpuser

PasswordAuthentication yes

PermitTunnel no

AllowAgentForwarding no

AllowTcpForwarding no

X11Forwarding no

Servisləri yenidən başladırıq.

sudo systemctl restart sshd

sudo /etc/init.d/ssh restart

5. Cisco və Linux cihaz arasında SSH alqoritm problemlərinin həlli.

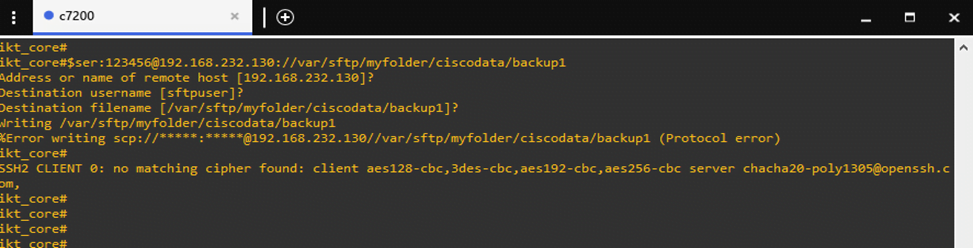

Siz scp ilə ehtiyyat nüsxə götürmək istəyən vaxtı “no matching cipher found:” error-u ilə qarşılaşa bilərsinizi.

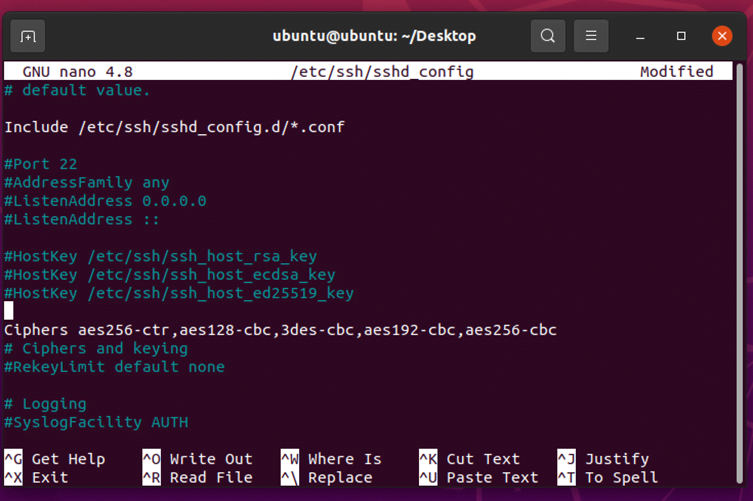

Bu problemi həll etmək üçün sudo nano /etc/ssh/sshd_config file-na daxil oluruq.

Şəkildəki hissəyə enib aşağıdakı cipher –ləri əlavə edirik.

Ciphers aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc

Servisləri yenidən başladırıq.

sudo systemctl restart ssh

sudo systemctl restart sshd

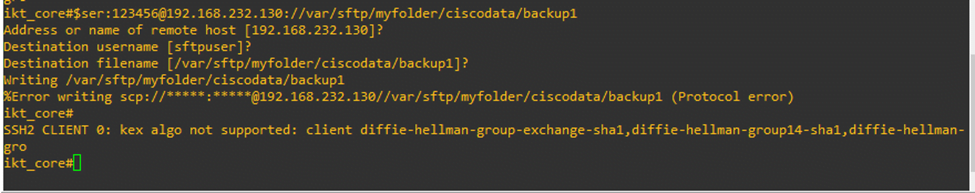

SCP komndasını yenidən işlətdikdə sizə “kex algo not supported:” error-nu verə bilər.

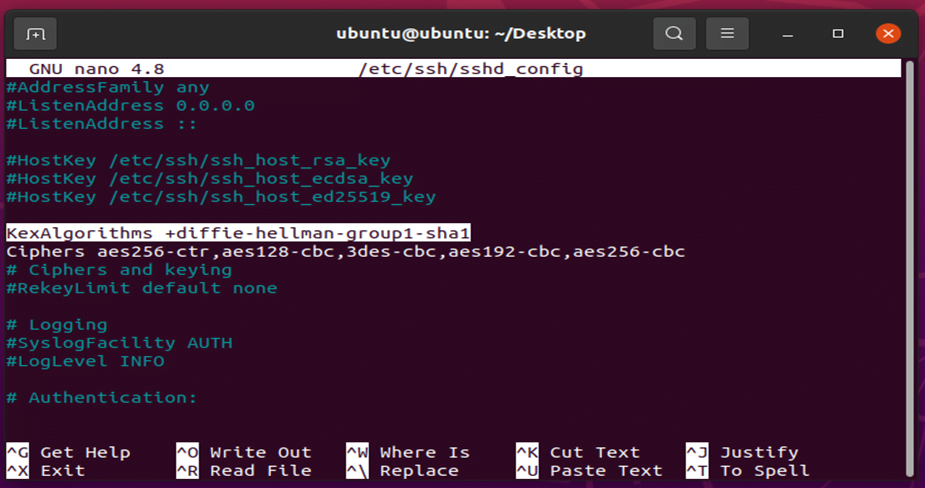

Bu problemi həll etmək üçün sudo nano /etc/ssh/sshd_config file-na daxil oluruq.

Şəkildəki hissəyə enib aşağıdakı KexAlgorithms əlavə edirik.

KexAlgorithms +diffie-hellman-group1-sha1

6. SCP commandası ilə ehtiyyat nüsxənin çıxarılması.

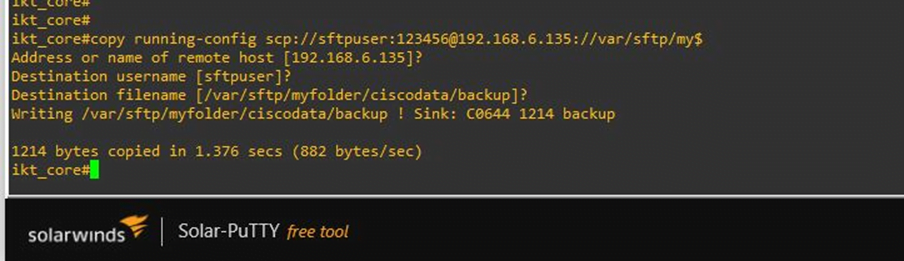

SCP komandası ilə birdəfəlik ehtiyyat nüsxə götürək. SCP kopyalama işləyərsə bizim yuxarıdakı etdiklərimizin sübütü olacaq.

copy running-config scp://sftpuser:123456@192.168.6.135://var/sftp/myfolder

/ciscodata/backup.txt

Konfigurasiyanın kopyası sftp serverə göndrəildi.

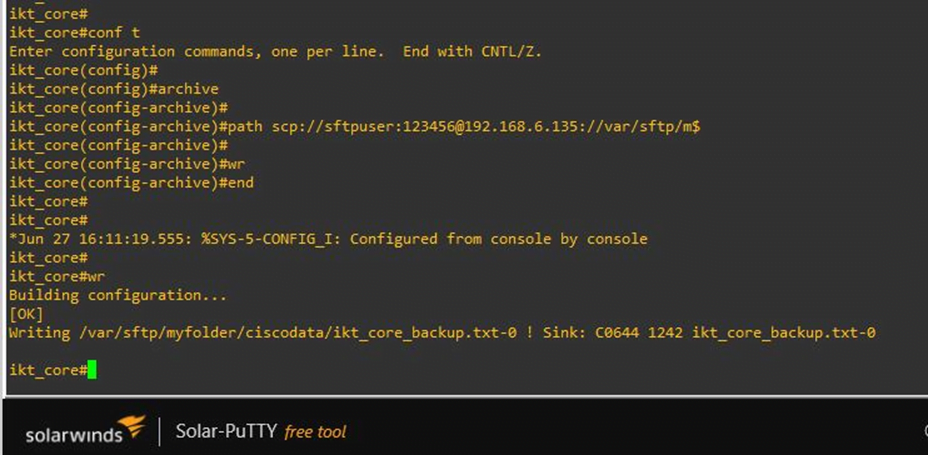

7. Archive commandası ilə avtomatik kopylamaqı işə salmaq(hər dəfə ‘WR’ etdikdə).

Bunun üçün aşağıdakı konfigruasiyalar sizin parametrlərinizə uyğün daxil olunmalıdı.

conf t

archive

path scp://sftpuser:123456@192.168.6.35://var/sftp/myfolder/ciscodata/wr

/ikt_core_backup.txt

write-memory

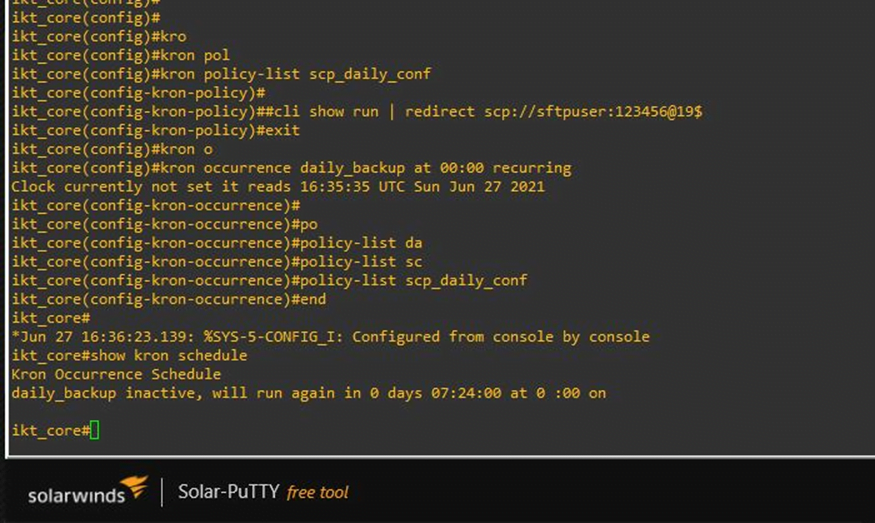

8. Kron kommandası ilə gündəlik avtomatik nüsxələməni işə salmaq.

Kron policy-list -də yeni konfig yaratmalıyıq.

kron policy-list scp_daily_conf

Bu konfig, kopy file-ın hansı komandanı icar edib kopya götürəcəyini və hara göndərəcəyini təyin edir.

cli show run | redirect scp://sftpuser:123456@192.168.6.135://var/sftp

/myfolder/ciscodata/daily/iktcore_daily

exit

Sonra hansı aralıqlarda kopya götürməlidi onu təyin eidirik.

kron occurrence daily_backup at 00:00 recurring

Və scp_daily_conf policy-ni çağırıq.

policy-list scp_daily_conf

Ümid edirəm faydalı olmuşdur. Təşəkkürlər.